Title

EDI für Einsteiger II: Übertragungswege

In unserer Serie “EDI für Einsteiger” stellen wir EDI-Interessierten alle Informationen zur Verfügung, die für einen Start in die Welt des elektronischen Datenaustauschs wichtig sind. Wir erklären Grundbegriffe, grundlegende Funktionalitäten und erörtern Vorteile und Herausforderungen. Der erste Teil der Serie drehte sich um den Begriff “Elektronischer Datenaustausch” selbst. Im zweiten Teil der Serie beschäftigen wir uns mit den Übertragungswegen, über die elektronischer Datenaustausch erfolgen kann.

Wie im ersten Teil bereits erwähnt, “regelt” EDI den Verkehr von strukturierten Daten zwischen Unternehmen. Für diesen “Verkehr” braucht es auch eine “Straße”, über die er laufen kann. Im Falle von EDI sind die Straßen die verschiedenen Übertragungswege, durch die die Daten von einem Geschäftspartner zum anderen gelangen. Früher bestanden diese Übertragungswege aus Telefonleitungen, heute sind Internet-Technologien in der Lage, Daten schneller und sicherer zu übertragen. Im Folgenden stellen wir Ihnen die gängigsten Übertragungswege vor.

FTP (File Transfer Protocol)

Das File Transfer Protocol (FTP) wurde 1985 eingeführt und ist ein Protokoll zur digitalen Übertragung von Daten – jedoch nicht explizit für EDI gemacht, sondern universeller einsetzbar. Bei FTP-Verfahren werden Daten zwischen zwei FTP-Servern hin- und herbewegt, dabei gibt es verschiedene Arten der Durchführung, die wir Ihnen der Einfachheit halber aus der Ich-Perspektive eines der beteiligten Unternehmen beschreiben:

Aktives FTP

Beim aktiven FTP stelle ich die Verbindung zum FTP-Server meines Geschäftspartners her und lege dort (in vorher verabredeten Verzeichnissen) Daten im vereinbarten Format ab. Im EDI-Bereich könnte das beispielsweise eine Bestellung sein, die ich an einen meiner Lieferanten senden möchte. Um die Bestellbestätigung zu erhalten, muss ich beim aktiven FTP selbst aktiv werden. Mein Geschäftspartner legt diese nämlich – wiederum in einem anderen, verabredeten Verzeichnis – auf seinem FTP-Server ab. Ich muss meinerseits wieder die Verbindung herstellen und abfragen, ob im betreffenden Verzeichnis Daten liegen. Diese kann ich dann zurück auf meinen FTP-Server übertragen. Natürlich kann die Abfrage automatisiert erfolgen – in der Praxis ist das auch üblich. Um ein aktives FTP durchführen zu können, benötige ich die FTP-Spezifikationen (z.B. URL, Name des FTP-Accounts und Passwort) meines Geschäftspartners, da ich mich mit seinem FTP-Server verbinden muss.

Passives FTP

Das passive FTP ist das genaue Gegenteil des aktiven FTP. Hier muss mein Geschäftspartner seine Daten aktiv auf meinem FTP-Server ablegen, abfragen, ob ich Daten für ihn hinterlegt habe und diese mit “zurücknehmen”. Dazu gebe ich meinem Geschäftspartner meine FTP-Spezifikationen mit auf dem Weg, damit er sich mit meinem FTP-Server verbinden kann. Die genutzten Verzeichnisse werden vorher abgesprochen.

Aktiv-aktives FTP

Beim aktiv-aktiven FTP läuft das Verschieben der Daten von beiden beteiligten Unternehmen aus. Ich lege aktiv Daten auf dem FTP-Server meines Geschäftspartners ab. Mein Geschäftspartner lädt seinerseits für mich bestimmte Daten auf meinen FTP-Server. Dazu tauschen wir unsere jeweiligen FTP-Spezifikationen miteinander aus. Auch hier erfolgt eine Absprache bezüglich der zu nutzenden Verzeichnisse.

Um die Vielfältigkeit der FTP-Verfahren komplett zu machen, kommt noch eine weitere Dimension dazu: die Verschlüsselung. Das ursprüngliche FTP-Verfahren nutzt nämlich keine Verschlüsselung. In Zeiten des Internets würde das bedeuten, dass die Daten sowie auch die Passwörter und Account-Namen frei über das Internet übertragen werden. Bei Geschäftsdaten völlig undenkbar. Deshalb gibt es mehrere Möglichkeiten, die Daten während des FTP-Verfahrens zu verschlüsseln.

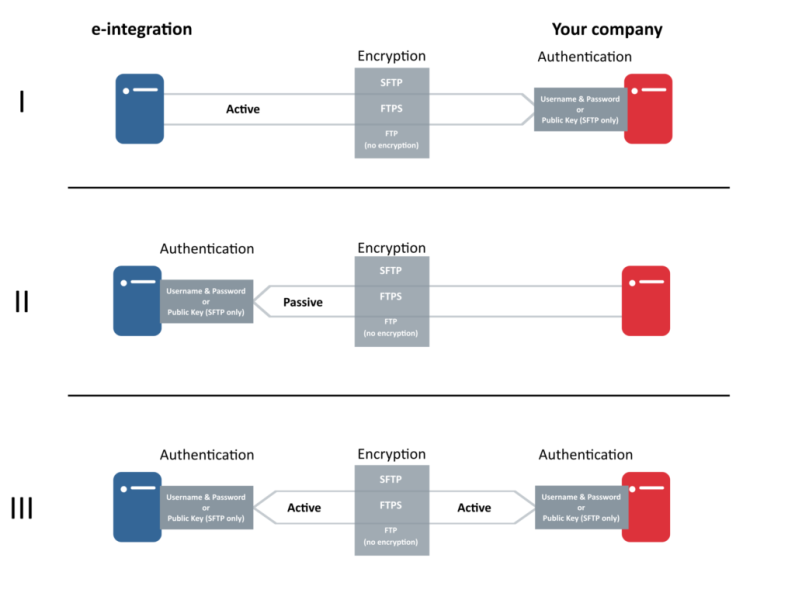

Übersicht über alle FTP-Verfahren (I = aktiv, II = passiv, III = aktiv/aktiv)

SFTP (Secure File Transfer Protocol)

Beim Secure File Transfer Protocol wird die sogenannte Secure Shell (SSH) genutzt, um die Daten während des Transfers zu verschlüsseln. Um den Aufbau zu einem FTP-Server zu ermöglichen, ist beim SFTP eine Authentifizierung notwendig. Diese kann über ein Public-Key-Verfahren oder mit der Kombination aus Benutzernamen und Passwort erfolgen.

FTPS (FTP über SSL)

Die FTPS-Methode nutzt den sogenannten Secure Socket Layer (SSL), über den die Daten verschlüsselt übertragen werden. Die Authentifizierung am FTP-Server erfolgt mit Benutzernamen und Passwort.

Obwohl FTP-Verfahren nicht für EDI entwickelt wurden, werden sie noch häufig genutzt. Aber: Beim FTP-Verfahren gibt es keine direkte Bestätigung zum Empfang bzw. der Verarbeitung einer empfangenen Nachricht. Deswegen wird in der Regel mit dem Empfänger (oder Abholer) einer Nachricht (Datei) vereinbart, dass nach erfolgreicher Übernahme der Daten diese in dem vereinbarten Verzeichnis gelöscht werden – dadurch kann der Absender indirekt ableiten, dass die per FTP bereit gestellten Nachrichten auch weiter verarbeitet worden sind.

OFTP (Odette File Transfer Protocol)

Das Odette File Transfer Protocol (OFTP) wurde von Unternehmen Odette International für den elektronischen Austausch von Daten zwischen zwei Partnern entwickelt. In seiner ersten Version entsprach es dem EDI-Standard des Verbands der deutschen Automobilindustrie (VDA) und wurde viel in dieser Branche, aber auch darüber hinaus, genutzt. Hierin besteht ein erster Gegensatz zu den FTP-Verfahren: OFTP wurde speziell für EDI entwickelt. Mittlerweile ist die Nutzung der zweiten Version des Protokolls (OFTP2) gängiger, da OFTP2 auch die Nutzung des Verfahrens über das Internet erlaubt und die Daten über SSL verschlüsselt.

Die Kommunikation wird von einem Partner initiiert, der Austausch der Daten erfolgt jedoch gegenseitig. Die Authentifizierung der Partner erfolgt über IDs und der dazugehörigen Passwörter. Ein weiterer, wichtiger Unterschied zu den FTP-Verfahren im Hinblick auf die Eignung für EDI ist die Tatsache, dass beim OFTP-Verfahren unterbrochene Datentransfers wieder aufgenommen werden können. Bricht ein FTP-Transfer ab, muss dieser komplett neu gestartet werden. Bei größeren Datenmengen ein hoher Aufwand. OFTP ist in der Lage, den Transfer genau an der Stelle fortzuführen, an der er unterbrochen wurde.

AS2

AS2 (Applicability Statement 2) ist ein IT-Standard zur gesicherten Übertragung von Daten über das Internet. Es ist festgelegt, wie die Verbindung zwischen den Beteiligten aufgebaut und gesichert wird und die Daten versendet werden. Zum Versand wird ein digitaler “Briefumschlag” um die Daten gebildet, der den sicheren und verschlüsselten Transport gewährleistet. Durch digitale Signaturen ist erkennbar, wer welche Nachricht zu welchem Zeitpunkt versendet hat. Der Absender einer Nachricht erhält auf Anforderung auch automatisch eine Empfangsbestätigung (MDN, Message Disposition Notification). Dies erleichtert die Revision immens.

Im Gegensatz zu anderen Übertragungswegen wie FTP oder X.400 ist AS2 für den Geschäftsdatenaustausch konzipiert. Seine Standardisierung erfolgte 1997 (noch unter dem Namen “HTTP Transport for Secure EDI”), seitdem ist AS2 ein weit verbreiteter Übertragungsweg, der von vielen EDI-Experten als der geeignetste für den elektronischen Datenaustausch über das Internet angesehen wird.

Für den Aufbau einer AS2-Verbindung werden Spezifikationen wie URL, IP-Adresse, AS2-ID und Informationen zu Verschlüsselung und Signatur ausgetauscht.

X.400

X.400 stellt eine Alternative zur „klassischen“ Internet-E-Mail dar. In Deutschland ist es oft noch unter seinem Markennamen Telebox400 bekannt, der aus Zeiten der Deutschen Bundespost stammt. Die aktuelle, offizielle Bezeichnung durch die Deutsche Telekom lautet BusinessMail X.400.

Im Unterschied zur normalen E-Mail sind im X.400-Standard alle Domänenbetreiber und Nachrichtenwege durch das Internet bekannt, was die Sicherheit gegenüber der normalen E-Mail deutlich erhöht. Ebenso können Empfänger und Absender einer Nachricht anhand ihrer X.400-Adresse eindeutig identifiziert werden. Die Teilnehmer am X.400 Verfahren können die Bestätigung einer übermittelten Nachricht (bis auf Anwendungsebene) vereinbaren, d.h. nicht nur den vollständigen Empfang (Kommunikationsebene), sondern auch die Folgeverarbeitung (Anwendungsebene) der Nachricht.

Es gibt verschiedene Protokolle:

P1-Protokoll

Das P1-Protokoll setzt bei einem Anschlusspartner den Betrieb eines Message Transfer Agent (MTA) voraus, der wegen seiner Anschaffungskosten üblicherweise nur bei größeren Unternehmen oder bei VAN-Providern vorhanden ist. Allerdings ist P1 das sicherste E-Mail-Protokoll mit internationaler Normierung. Gewöhnlich wird das P1-Protokoll über TCP/IP gefahren.

P7-Protokoll

Das P7-Protokoll ist die preiswerte Alternative zu P1. Zum Anschluss an das Clearing Center benötigt der Anwender nur einen sogenannten P7-Client, eine preiswerte X.400-Mail-Software. Damit läuft der Nachrichtenverkehr über den Client und die beiden Geschäftspartner kommunizieren nicht direkt miteinander.

X.400 ist neben AS2 der am weitesten verbreitete Übertragungsweg für den elektronischen Datenaustausch.

Fazit

Für den Versand von EDI-Nachrichten stehen viele Übertragungswege bereit. Manche sind speziell für den Geschäftsdatenaustausch ausgelegt, manche werden mehr “zweckentfremdet” dazu eingesetzt. Wenn Sie sich, gerade beim EDI-Einstieg, unsicher sind, welcher Übertragungsweg der richtige ist, wenden Sie sich an Experten. Diese analysieren die Begebenheiten in Ihrem Unternehmen (und auch bei Ihren Geschäftspartnern) und können Ihnen daraufhin eine fundierte Aussage liefern.

Hier finden Sie den ersten Artikel der Serie:

EDI für Einsteiger I: Was ist elektronischer Datenaustausch?